Expert | L’URL, nouveau vecteur de menace testé par les cybercriminels

En email, l’ingénierie sociale1 est de loin le facteur le plus important dans les campagnes emails de piratage. Presque toutes les cyberattaques réussies nécessitent que la cible ouvre des fichiers ou clique sur des liens. Alors comment l’arrêter ?

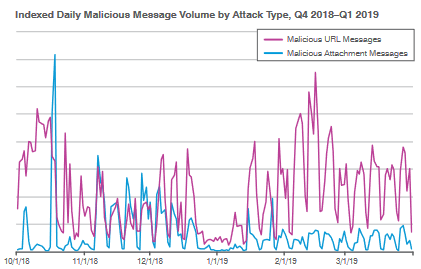

Aujourd’hui, les attaques ne se limitent plus qu’aux pièces jointes. Au cours du 1er semestre 2019, 85% des emails malintentionnés contiennent des URLs malveillantes*. Elles-mêmes renvoyant vers des sites compromis ou des fichiers vérolés.

« Plus de 99% des attaques observées nécessitent une interaction humaine*. »

Étonnement, les vulnérabilités logicielles (violation de la politique de sécurité) connues pour compromettre les systèmes ne représentent qu’une infime partie des attaques. La grande majorité des campagnes nécessite un niveau de participation de l’homme pour être exécutées. Ces interactions humaines, comme cliquer sur un lien ou ouvrir un fichier, peuvent activer des macros2 qui eux engendrent parfois du code malveillant.

Bloquer les mauvaises URLs : plus facile à dire qu’à faire

Grâce aux sensibilisations à la sécurité en interne et aux logiciels de plus en plus avertis, les attaques comprenant des pièces jointes malveillantes ne sont plus aussi lucratives pour les assaillants. C’est dans ce contexte qu’ils ont adapté leur offensive et se sont renouvelés au travers de campagnes incluant des URLs malveillantes.

« Si on les compare avec le nombre de signalements des attaques du 1er semestre 2018, les attaques sans fichiers ont connu une hausse de 265% au cours de ces 6 derniers mois*. »

Contrairement aux attaques qui utilisent des pièces jointes hostiles, les campagnes emails qui incluent de mauvaises URLs ne sont pas détectables :

- Il n’existe aucun code à analyser puisque le code à risque se trouve sur le site web vers lequel l’URL renvoie ;

- Le réflexe de cliquer sur un lien est plus fort que celui d’ouvrir un fichier ;

- Les pirates peuvent facilement créer de nouvelles URLs et ce bien plus rapidement que les outils de sécurité ne peuvent les analyser ;

- Les mauvaises URLs sont faciles à dissimuler avec des outils de raccourcissement de liens (tels que Bit.ly) ;

- Il est facile d’héberger du code malveillant sur des sites de partage de fichiers populaires (tels que Dropbox ou OneDrive) ;

- Les attaques sont personnalisées pour donner l’impression qu’elles proviennent d’une source fiable (tels que Microsoft ou Google ou même vos propres collègues !).

Pour ces raisons, il est plus difficile de distinguer un email frauduleux d’un email ordinaire. Alors quoi faire pour s’en prémunir ?

Identifier les attaques malveillantes par manipulation d’URLs

Bien que de nombreuses attaques aient une apparence légitime, il existe des moyens pour se prémunir de liens frauduleux :

- Répondre non à la question « Ai-je sollicité cet email ou ce lien ? » doit être une première alerte.

- Les emails inattendus basés sur un sentiment d’urgence peuvent être considérés comme suspects : contactez l’expéditeur du message pour savoir s’il est légitime.

- Les FAI ne demandent pas aux utilisateurs de saisir leurs identifiants de connexion ou autres informations au travers de liens : rendez-vous directement chez votre fournisseur avec vos coordonnées pour contourner le lien de l’URL de connexion supposée.

- Les mises à jour logicielles et les correctifs de sécurité doivent être appliqués régulièrement : veillez-y car en cas de clic accidentel sur un lien malveillant, ce dernier ne pourra ainsi pas fonctionner.

- La formation des équipes aux risques cyber (sensibilisation, simulation d’attaques…) est souvent porteuse : faites de vos collaborateurs une force.

- Le domaine de destination peut être vérifié en survolant le lien en question avec son curseur : ne soyez jamais trop prudent.

- Un lien frauduleux peut générer le téléchargement automatique d’un fichier. Vérifiez toujours l’URL sur laquelle vous avez atterrie après avoir cliqué.

- Un faux formulaire d’authentification (avec identifiant et mot de passe par exemple) peut s’afficher lors de l’ouverture de la page. Utilisez une autre fenêtre de navigation pour vous rendre sur le site en question et voir si la démarche est habituelle.

Vous pourriez être tenté de résoudre ce problème d’URLs malveillantes en bloquant l’accès à la plupart des URLs sécurisées connues pour pouvoir les protéger de ces attaques. Envisager d’intercepter du trafic dangereux au moindre soupçon ou même surveiller l’activité web de vos collaborateurs. Mais aucune de ces approches n’est utile. Elles provoqueront même la colère et la frustration des utilisateurs. Pire, elles pourraient rendre les données moins sécurisées.

Dans le contexte actuel, l’efficacité de la cybersécurité concerne donc davantage l’humain que la technologie. En somme, la sécurité de l’entreprise commence par les personnes qui s’y trouvent et qui doivent mettre tout en œuvre pour se protéger de ces nuisibles. Face au volume croissant des attaques de messagerie basées sur des URLs malveillantes, il est essentiel d’enrayer les menaces sans créer d’obstacle au travail des utilisateurs.

*Source : Proofpoint « The Human Factor 2019 Report » ; Sekurigi « Trend micro : une recrudescence exponentielle des attaques sans fichier pour le premier semestre 2019 »

1 Ingénierie sociale : pratique de manipulation psychologique à des fins d’escroquerie.

2 Macro : mini-programme informatique, simple ou complexe, qui exécute automatiquement une tâche répétitive.

Expert | Attaque de phishing, comment vous protéger ?

Replay Webinar | Anniversaire du RGPD : faites le point sur vos pratiques marketing